El Hardware

Una de las muchas ventajas de tener tantas distribuciones distintas de Linux es que algunos de ellas están diseñados para funcionar en plataformas de hardware específicas. De hecho, hay una distribución de Linux diseñada para casi todas las plataformas de hardware modernas.

Cada una de estas plataformas de hardware tiene una gran cantidad de variedad en los componentes de hardware que están disponibles. Además de diferentes tipos de unidades de disco duros, hay muchos diferentes monitores e impresoras. Con la popularidad de los dispositivos USB, tales como dispositivos de almacenamiento USB, cámaras y teléfonos celulares, el número de dispositivos disponibles llega a calcularse en miles.

En algunos casos, esto plantea problemas, ya que estos dispositivos típicamente necesitan algún tipo de software (llamados controladores («drivers» en inglés) o módulos) que les permite comunicarse con el sistema operativo instalado. Los fabricantes de hardware a menudo proporcionan este software, pero típicamente para Microsoft Windows, no para Linux. La mascota de Linux, Tux, sin embargo está empezando a aparecer más a menudo en los productos de hardware, indicando el soporte de Linux.

Además del apoyo de los proveedores, hay una gran cantidad de apoyo de la comunidad que se esfuerza por proporcionar controladores para los sistemas Linux. Aunque no todo el hardware tiene los controladores necesarios, hay una buena cantidad que sí los tiene, lo que supone un reto para los usuarios y administradores Linux para encontrar los controladores correctos o elegir el hardware que tiene cierto nivel de soporte en Linux.

A continuación aprenderás acerca de los dispositivos de core hardware, incluyendo la manera de utilizar los comandos de Linux para mostrar la información vital de hardware del dispositivo.

Los Procesadores

La Unidad Central de Procesamiento (CPU, «Central Processing Unit» en inglés o procesador) es uno de los componentes más importantes de hardware en una computadora. Realiza la toma de decisiones, así como los cálculos que deben realizarse para ejecutar correctamente un sistema operativo. El procesador es esencialmente un chip de computadora.

El procesador está conectado con otro hardware a través de una placa base (o «motherboard» en inglés), también conocida como la placa del sistema. Las placas base están diseñadas para funcionar con determinados tipos de procesadores.

Si un sistema tiene más de un procesador, el sistema se denomina multiprocesador. Si se combina más de un procesador en un único chip del procesador, entonces se llama multi-core (o «multi-núcleo» en español).

Aunque el apoyo está disponible para más tipos de procesadores en Linux que en cualquier otro sistema operativo, principalmente hay dos tipos de procesadores utilizados en las computadoras de escritorio y en los servidores: x86 y x86_64. En un x86, el sistema procesa los datos de 32 bits a la vez; en un x86_64 el sistema procesa datos de 64 bits a la vez. Un sistema x86_64 también es capaz de procesar los datos de 32 bits a la vez en un modo compatible con las versiones anteriores. Una de las ventajas principales de un sistema de 64 bits es que el sistema es capaz de trabajar con más memoria.

La familia de procesadores de x86 fue creada por Intel en 1978 con el lanzamiento del procesador 8086. Desde entonces, Intel ha producido muchos otros procesadores que son las mejoras del 8086 original; se conocen genéricamente como los procesadores x86. Estos procesadores incluyen el 80386 (también conocido como el i386), 80486 (i486), Pentium (i586) y la serie del Pentium Pro (i686). Además de Intel, hay otras empresas como AMD y Cyrix que también han producido procesadores compatibles con los x86. Si bien Linux es capaz de soportar procesadores de la generación del i386, muchas distribuciones limitan su soporte al i686 o posteriores.

La familia de los procesadores x86_64, incluyendo los procesadores de 64 bits de Intel y AMD, ha estado en la producción desde alrededor del año 2000. Como resultado, la mayoría de los procesadores modernos construidos hoy en día son de x86_64. Mientras que el hardware ha estado disponible por más de una década hasta ahora, el software de soporte para esta familia de procesadores se ha estado desarrollando mucho más lento. Incluso en el 2013 ya había muchos paquetes de software que estaban disponibles para la arquitectura x86, pero no para x86_64.

Puedes ver a qué familia pertenece tu CPU usando el comando arch:

sysadmin@localhost:~$ arch

x86_64

sysadmin@localhost:~$Otro comando que puedes utilizar para identificar el tipo de CPU en el sistema es el comando lscpu:

sysadmin@localhost:~$ lscpu

Architecture: x86_64

CPU op-mode(s): 32-bit, 64-bit

Byte Order: Little Endian

CPU(s): 4

On-line CPU(s) list: 0-3

Thread(s) per core: 1

Core(s) per socket: 4

Socket(s): 1

NUMA node(s): 1

Vendor ID: GenuineIntel

CPU family: 6

Model: 44

Stepping: 2

CPU MHz: 2394.000

BogoMIPS: 4788.00

Virtualization: VT-x

Hypervisor vendor: VMware

Virtualization type: full

L1d cache: 32K

L1i cache: 32K

L2 cache: 256K

L3 cache: 12288K

NUMA node0 CPU(s): 0-3

sysadmin@localhost:~$ La primera línea de esta salida muestra que se está utilizando la CPU en modo de 32 bits, ya que la arquitectura reportada es x86_64. La segunda línea de la salida muestra que la CPU es capaz de operar en modo ya sea de 32 o 64 bits, por lo tanto realmente es un CPU de 64 bits.

La manera más detallada de obtener la información acerca de tu CPU es visualizando el archivo /proc/cpuinfo con el comando cat:

sysadmin@localhost:~$ cat /proc/cpuinfo

processor : 0

vendor_id : GenuineIntel

cpu family : 6

model : 44

model name : Intel(R) Xeon(R) CPU E5620 @ 2.40GHz

stepping : 2

microcode : 0x15

cpu MHz : 2394.000

cache size : 12288 KB

physical id : 0

siblings : 4

core id : 0

cpu cores : 4

apicid : 0

initial apicid : 0

fpu : yes

fpu_exception : yes

cpuid level : 11

wp : yes

flags : fpu vme de pse tsc msr pae mce cx8 apic sep mtrr pge mca cmov

pat pse36 clflush dts mmx fxsr sse sse2 ss ht syscall nx rdtscp lm constant_ts

arch_perfmon pebs bts nopl xtopology tsc_reliable nonstop_tsc aperfmperf pni pcl mulqdq vmx ssse3 cx16 sse4_1 sse4_2 x2apic popcnt aes hypervisor lahf_lm ida arat dtherm tpr_shadow vnmi ept vpidMientras que la gran parte de la salida del comando lscpu y del contenido del archivo /proc/cpuinfo parece ser la misma, una de las ventajas de visualizar el archivo /proc/cpuinfo es que aparecen flags (o «indicadores» en español) de la CPU. Los flags de una CPU son un componentes muy importantes, ya que señalan qué características soporta la CPU y las capacidades de la CPU.

Por ejemplo, la salida del ejemplo anterior contiene el flag lm (long mode, o «modo largo» en español), indicando que esta CPU es de 64-bit. También hay flags que indican si la CPU es capaz de soportar máquinas virtuales (la capacidad de tener varios sistemas operativos en un único equipo).

Tarjetas Madre y los Buses

La tarjeta madre o «motherboard» en inglés, es el tablero principal del hardware en la computadora a través de la cuál se conectan la CPU, la Memoria de Acceso Aleatorio (RAM) y otros componentes. Algunos dispositivos se conectan directamente a la tarjeta madre, mientras que otros dispositivos se conectan a la tarjeta madre mediante un bus.

dmidecode

La tarjeta madre de muchas computadoras contiene lo que se conoce como Basic Input and Output System (BIOS) (o «BIOS de Administración del Sistema» en español). System Management BIOS (SMBIOS) (o «El Sistema de Gestión o Administración de BIOS» en español) es el estándar que define las estructuras de datos y cómo se comunica la información acerca del hardware de la computadora. El comando dmidecode es capaz de leer y mostrar la información del SMBIOS.

Un administrador puede utilizar el comando dmidecode para ver los dispositivos conectados directamente a la tarjeta madre. Hay una gran cantidad de información proporcionada por la salida de este comando. Los ejemplos siguientes te proporcionan algunas ideas de lo que se puede saber de la salida del comando dmidecode.

En el primer ejemplo, se puede ver que el BIOS soporta el arranque directamente desde el CD-ROM. Esto es importante ya que los sistemas operativos a menudo se instalan arrancando directamente desde el CD de instalación:

# dmidecode 2.11

SMBIOS 2.4 present.

364 structures occupying 16040 bytes.

Table at 0x000E0010

Handle 0x0000, DMI type 0, 24 bytes

BIOS Information

Vendor: Phoenix Technologies LTD

Version: 6.00

Release Date: 06/22/2012

Address: 0xEA0C0

Runtime Size: 89920 bytes

ROM Size: 64 kB

Characteristics:

ISA is supported

PCI is supported

PC Card (PCMCIA) is supported

PNP is supported

APM is supported

BIOS is upgradeable

BIOS shadowing is allowed

ESCD support is available

Boot from CD is supported

--More--En el siguiente ejemplo puedes ver que un total de 2048 (aproximadamente 2GB) de RAM está instalado en el sistema:

Socket Designation: RAM socket #0

Bank Connections: None

Current Speed: Unknown

Type: EDO DIMM

Installed Size: 2048 MB (Single-bank Connection)

Enabled Size: 2048 MB (Single-bank Connection)

Error Status: OKMemoria de Acceso Aleatorio (RAM)

La tarjeta madre normalmente tiene ranuras donde la Memoria de Acceso Aleatorio (RAM o «Random Access Memory» en inglés) puede conectarse al sistema. Los sistemas de arquitectura de 32 bits pueden utilizar hasta 4 gigabytes (GB) de RAM, mientras que las arquitecturas de 64 bits son capaces de abordar y usar mucha más RAM.

En algunos casos, la RAM que tiene tu sistema podría no ser suficiente para manejar todos los requisitos del sistema operativo. Cada programa necesita almacenar datos en la RAM y los programas mismos se cargan en la RAM cuando se ejecutan.

Para evitar que el sistema falle por falta de RAM, se utiliza una RAM virtual (o espacio de intercambio «swap space» en inglés). La RAM virtual es un espacio en el disco duro que se utiliza para almacenar temporalmente los datos de RAM cuando el sistema se está quedando sin la RAM. Los datos que se almacenan en la RAM y que no se han utilizado recientemente se copian al disco duro los programas utilizados recientemente puedan utilizar la RAM. Si es necesario, los datos intercambiados pueden almacenarse en la RAM en un momento posterior.

Para ver la cantidad de la RAM en tu sistema, incluyendo la RAM virtual, ejecuta el comando free. El comando free tiene la opción -m para forzar la salida a ser redondeada al megabyte más cercano y una opción -g para forzar la salida a ser redondeada al gigabyte más cercano:

sysadmin@localhost:~$ free -m

total used free shared buffers cached

Mem: 1894 356 1537 0 25 177

-/+ buffers/cache: 153 1741

Swap: 4063 0 4063

sysadmin@localhost:~$La salida al ejecutar este comando free muestra que el sistema fue ejecutado en un sistema que tiene un total de 1.894 megabytes y está utilizando actualmente 356 megabytes.

La cantidad de swap aparece ser aproximadamente 4 gigabytes, aunque nada de esto parece estar en uso. Esto tiene sentido porque la gran parte de la RAM física está libre, así que en este momento no se necesita utilizar la RAM virtual.

Los Dispositivos Periféricos

La tarjeta madre tiene buses que permiten conectar múltiples dispositivos al sistema, incluyendo la Interconexión de los Componentes Periféricos (PCI) y Bus Serie Universal (USB). La tarjeta madre tiene también conectores para monitores, teclados y ratones.

Para ver todos los dispositivos conectados por un bus PCI ejecuta el comando lspci. El siguiente ejemplo muestra una salida de este comando. Como se puede ver a continuación en las secciones destacadas, este sistema tiene un controlador VGA (conector de un monitor), un controlador de almacenamiento SCSI (un tipo de disco duro) y un controlador de Ethernet (un conector de red): Los gráficos a continuación ofrecen ejemplos de uso del comando lspci.

sysadmin@localhost:~$ lspci

00:00.0 Host bridge: Intel Corporation 440BX/ZX/DX - 82443BX/ZX/DX Host bridge (rev 01)

00:01.0 PCI bridge: Intel Corporation 440BX/ZX/DX - 82443BX/ZX/DX AGP bridge (rev 01)

00:07.0 ISA bridge: Intel Corporation 82371AB/EB/MB PIIX4 ISA (rev 08)

00:07.1 IDE interface: Intel Corporation 82371AB/EB/MB PIIX4 IDE (rev 01)

00:07.3 Bridge: Intel Corporation 82371AB/EB/MB PIIX4 ACPI (rev 08)

00:07.7 System peripheral: VMware Virtual Machine Communication Interface (rev 10)

00:0f.0 VGA compatible controller: VMware SVGA II Adapter

03:00.0 Serial Attached SCSI controller: VMware PVSCSI SCSI Controller (rev 02

0b:00.0 Ethernet controller: VMware VMXNET3 Ethernet Controller (rev 01)Ejecutar el comando lspci con la opción -nn muestra un identificador numérico para cada dispositivo, así como la descripción del texto original:

sysadmin@localhost:~$ lspci -nn

00:00.0 Host bridge [0600]: Intel Corporation 440BX/ZX/DX - 82443BX/ZX/DX Host bridge [8086:7190] (rev 01)

00:01.0 PCI bridge [0604]: Intel Corporation 440BX/ZX/DX - 82443BX/ZX/DX AGP bridge [8086:7191] (rev 01)

00:07.0 ISA bridge [0601]: Intel Corporation 82371AB/EB/MB PIIX4 ISA [8086:7110](rev 08)

00:07.1 IDE interface [0101]: Intel Corporation 82371AB/EB/MB PIIX4 IDE [8086:7111] (rev 01)

00:07.3 Bridge [0680]: Intel Corporation 82371AB/EB/MB PIIX4 ACPI [8086:7113](rev 08)

00:07.7 System peripheral [0880]: VMware Virtual Machine Communication Interface [15ad:0740] (rev 10)

00:0f.0 VGA compatible controller [0300]: VMware SVGA II Adapter [15ad:0405]

03:00.0 Serial Attached SCSI controller [0107]: VMware PVSCSI SCSI Controller

[15ad:07c0] (rev 02)

0b:00.0 Ethernet controller [0200]: VMware VMXNET3 Ethernet Controller

[15ad:07b0] (rev 01)La selección resaltada, [15ad:07b0], se refiere a la sección [vendor:device] (o «vendedor:dispositivo» en español).

Utilizar la información [vendor:device] puede ser útil para mostrar la información detallada acerca de un dispositivo específico. Utilizar al la opción -d vendor:device, puedes seleccionar ver la información sobre un sólo dispositivo.

También puedes ver información más detallada mediante cualquiera de las dos opciones, la -v,-vv o la -vvv. Cuántos más caracteres v, más detallada será la salida. Por ejemplo:

sysadmin@localhost:~$ lspci -d 15ad:07b0 -vvv

0b:00.0 Ethernet controller: VMware VMXNET3 Ethernet Controller (rev 01)

Subsystem: VMware VMXNET3 Ethernet Controller

Physical Slot: 192

Control: I/O+ Mem+ BusMaster+ SpecCycle- MemWINV- VGASnoop- ParErr- Step

ping- SERR- FastB2B- DisINTx+

Status: Cap+ 66MHz- UDF- FastB2B- ParErr- DEVSEL=fast >TAbort- <TAbort-

<MAbort- >SERR- <PERR- INTx-

Latency: 0, Cache Line Size: 32 bytes

Interrupt: pin A routed to IRQ 19

Region 0: Memory at fd4fb000 (32-bit, non-prefetchable) [size=4K]

Region 1: Memory at fd4fc000 (32-bit, non-prefetchable) [size=4K]

Region 2: Memory at fd4fe000 (32-bit, non-prefetchable) [size=8K]

Region 3: I/O ports at 5000 [size=16]

[virtual] Expansion ROM at fd400000 [disabled] [size=64K]

Capabilities: <access denied>

Kernel driver in use: vmxnet3

Kernel modules: vmxnet3

sysadmin@localhost:~$El comando lspci muestra información detallada sobre los dispositivos conectados al sistema a través del bus PCI. Esta información puede ser útil para determinar si el dispositivo es compatible con el sistema, tal como se indica por un Kernel driver o un Kernel module en uso, como se muestra en el último par de líneas de la salida anterior.

Los Dispositivos de Bus Serie Universal (USB)

Mientras que el bus PCI se utiliza para muchos dispositivos internos tales como las tarjetas de sonido y red, muchos dispositivos externos (o periféricos) están conectados a la computadora vía USB. Los dispositivos conectados internamente son generalmente de cold-plug (o «conectables en frío» en español), lo que significa que el sistema debe ser apagado para conectar o desconectar un dispositivo. Los dispositivos USB son hot-plug (o «conectables en caliente» en español), lo que significa se conectan o desconectan mientras el sistema está funcionando.Nota: Los gráficos a continuación ofrecen ejemplos de uso del comando lsusb.

Para mostrar los dispositivos conectados al sistema vía USB, ejecuta el comando lsusb:

sysadmin@localhost:~$ lsusb

Bus 001 Device 001: ID 1d6b:0001 Linux Foundation 1.1 root hub

sysadmin@localhost:~$La opción detallada, -v, del comando lsusb muestra una gran cantidad de detalles acerca de cada dispositivo:

sysadmin@localhost:~$ lsusb -v

Bus 001 Device 001: ID 1d6b:0001 Linux Foundation 1.1 root hub

Couldn’t open device, some information will be missing

Device Descriptor:

bLength 18

bDescriptorType 1

bcdUSB 1.10

bDeviceClass 9 Hub

bDeviceSubClass 0 Unused

bDeviceProtocol 0 Full speed (or root) hub

bMaxPacketSize0 64

idVendor 0x1d6b Linux Foundation

idProduct 0x0001 1.1 Linux Foundation

bcDevice 2.06

iManufacturer 3

iProduct 2

iSerial 1

…La Capa de Abstracción de Hardware

HAL o «Hardware Abstraction Layer» en inglés, es la Capa de Abstracción de Hardware. El demonio o programa vigilante (o «daemon» en inglés) de la HAL es hald, un proceso que recoge información sobre todos los dispositivos conectados al sistema. Cuando se producen eventos que cambian el estado de los dispositivos conectados, tales como un dispositivo USB es conectado al sistema, el hald emite esta nueva información a los procesos que se hayan registrado para ser notificados sobre nuevos eventos.Nota: El gráfico siguiente proporciona un ejemplo de uso del comando lshal.

El comando lshal te permite ver los dispositivos detectados por HAL. Este comando produce una gran cantidad de salidas; a continuación se ofrece una pequeña muestra.

Los Dispositivos de Disco

Los Dispositivos de Disco (también conocidos como discos duros) se pueden conectar al sistema de varias maneras; el controlador puede integrarse a la tarjeta madre, a una tarjeta PCI (Interconexión de Componente Periférico) o a un dispositivo USB.

Los discos duros se dividen en particiones. Una partición es una división lógica de un disco duro, diseñada para tomar una gran cantidad de espacio de almacenamiento disponible y dividirlo en «trozos» más pequeños. Si bien en Microsoft Windows es común tener una única partición para cada disco duro, en las distribuciones de Linux lo común es tener varias particiones por disco duro.

Algunos discos duros hacen uso de una partición llamada Registro de Arranque Maestro (MBR o «Master Boot Record» en inglés), mientras que otros hacen uso de un tipo de partición llamada Tabla de Particiones GUID (GPT o «GUID Partitioning Table» en inglés). El tipo MBR de la partición se ha utilizado desde los días tempranos de la computadora personal (PC o Personal Computer) y el tipo GPT ha estado disponible desde el año 2000.

Un viejo término usado para describir un disco duro interno es «disco fijo», ya que el disco es fijo (no extraíble). Este término dio lugar a varios nombres de comando: los comandos fdisk, cfdisk y sfdisk son herramientas para trabajar con las particiones discos MBR.

Los discos GPT usan un tipo de particionado más nuevo, que permite al usuario dividir el disco en más particiones de lo que soporta una MBR. La GPT también permite tener particiones que pueden ser más grandes que dos terabytes (MBR no lo permite). Las herramientas para gestionar los discos GPT se llaman de manera similar a las contrapartes de fdisk: gdisk, cgdisk y sgdisk.

También existe una familia de herramientas que intenta apoyar ambos tipos de disco MBR y GPT. Este conjunto de herramientas incluye al comando parted y la herramienta gráfica gparted.

Las unidades de disco duro están asociadas a los nombres de archivos (llamados archivos de dispositivo) que se almacenan en el directorio /dev. Diferentes tipos de unidades de disco duros reciben nombres ligeramente diferentes: hd para los discos duros IDE (Intelligent Drive Electronics o «Unidad Electrónica Inteligente» en español) y sd para USB, SATA (Serial Advanced Technology Attachment o «Aditamento de Tecnología Serial Avanzada» en español) y los discos duros SCSI (Small Computer System Interface o «Interfaz Estándar de Equipos Pequeños» en español).

A cada disco se le asigna una letra, por ejemplo, el primer disco duro IDE tendría un nombre de archivo de dispositivo /dev/hda y el segundo disco duro IDE se asociaría al archivo de dispositivo /dev/hdb.

Las particiones reciben números únicos para cada dispositivo. Por ejemplo, si un disco duro USB tenía dos particiones, éstas pueden asociarse a los archivos de dispositivo /dev/sda1 y /dev/sda2.

En la salida siguiente puedes ver que este sistema tiene tres dispositivos sd: /dev/sda, /dev/sdb y /dev/sdc. También puedes ver que hay dos particiones en el primer dispositivo (como lo demuestran los archivos /dev/sda1 y /dev/sda2) y una partición en el segundo dispositivo (según lo visualiza el archivo /dev/sdb1):

root@localhost:~$ ls /dev/sd* /dev/sda /dev/sda1 /dev/sda2 /dev/sdb /dev/sdb1 /dev/sdc root@localhost:~$

En el ejemplo siguiente se utiliza el comando fdisk para mostrar la información de la partición en el primer dispositivo de sd.

Nota: El siguiente comando requiere acceso root

root@localhost:~# fdisk -l /dev/sda

Disk /dev/sda: 21.5 GB, 21474836480 bytes

255 heads, 63 sectors/track, 2610 cylinders, total 41943040 sectors

Units = sectors of 1 * 512 = 512 bytes

Sector size (logical/physical): 512 bytes / 512 bytes

I/O size (minimum/optimal): 512 bytes / 512 bytes

Disk identifier: 0x000571a2

Device Boot Start End Blocks Id System

/dev/sda1 * 2048 39845887 19921920 83 Linux

/dev/sda2 39847934 41940991 1046529 5 Extended

/dev/sda5 39847936 41940991 1046528 82 Linux swap / Solaris

root@localhost:~#Los Discos Ópticos

Los discos ópticos, referidos a menudo como CD-ROM, DVD o Blue-Ray son medios de almacenamiento extraíbles. Mientras que algunos dispositivos usados con discos ópticos son de sólo lectura, otros pueden ser grabados (escritos), cuando se utiliza un tipo de disco grabable. Hay varios estándares para los discos grabables y regrabables, como CD-R, CD+R, DVD+RW y DVD-RW.

La ubicación de estos discos extraíbles en el sistema de archivos es una consideración importante para un administrador de Linux. Las distribuciones modernas a menudo montan los discos bajo la carpeta /media, mientras que las distribuciones antiguas suelen montarlos en la carpeta /mnt.

Al insertar los discos, la mayoría de las interfaces GUI piden al usuario que tome una acción, así como abrir el contenido del disco en un explorador de archivos o iniciar un programa de multimedia. Cuando el usuario termina de usar el disco, conviene expulsarlo mediante el menú o con el comando eject (o «expulsar» en español). Mientras que presionar el botón de expulsar se abrirá la bandeja de disco, algunos programas no se darán cuenta que el disco ya no está en el sistema de archivos.

Dispositivos de Visualización de Video

Para visualizar un video (salida al monitor) la computadora debe tener un dispositivo de visualización de vídeo (también conocido como la tarjeta de video) y un monitor. Los dispositivos de visualización de video a menudo vienen unidos directamente a la tarjeta madre, aunque también pueden ser conectados a través de las ranuras de bus PCI en la tarjeta madre.

Lamentablemente, desde los primeros días de la PC, los principales proveedores no han aprobado estándares de video, por lo que cada dispositivo de visualización de video generalmente requiere un controlador propietario suministrado por el proveedor. Los drivers o controladores son programas de software que permiten al sistema operativo comunicarse con el dispositivo.

Los drivers deben estar escritos para el sistema operativo específico, algo que se hace comúnmente para Microsoft Windows, pero no siempre para Linux. Afortunadamente, los tres proveedores de visualización de video más grande ahora proporcionan al menos cierto nivel de soporte para Linux.

Hay dos tipos de cables de vídeo de uso general: el cable analógico de 15 pines Video Graphics Array (VGA) y el de 29 pines Digital Visual Interface (DVI).

Para que los monitores trabajen correctamente con las tarjetas de video, deben ser capaces de soportar la misma resolución que la tarjeta de video. Normalmente, el software de la tarjeta de video (comúnmente el servidor X.org) normalmente será capaz de detectar automáticamente la máxima resolución que la tarjeta de vídeo y el monitor pueden soportar y establecer la resolución de pantalla a ese valor.

Las herramientas gráficas normalmente sirven para cambiar tu resolución, así como el número máximo de colores que se pueden mostrar (conocido como la profundidad de color) con tu distribución de Linux. Para las distribuciones que utilizan el servidor X.org, se puede utilizar el archivo /etc/X11/xorg.conf para cambiar la resolución, profundidad de color y otros ajustes.

Gestionar los Dispositivos

Para poder utilizar un dispositivo en Linux puede haber varios tipos de software que se requieren. El primero es el software de driver. El driver puede compilarse como parte del kernel de Linux, cargado al kernel como un módulo o cargado por un comando de usuario o una aplicación. La mayoría de los dispositivos tienen el driver incorporado en el kernel o lo tienen cargado al kernel, ya que el driver puede requerir una clase de acceso de nivel bajo que tiene el kernel con los dispositivos.

Los dispositivos externos, como las impresoras y los escáneres normalmente tienen sus drivers cargados por una aplicación y estos drivers a su vez se comunican a través del dispositivo vía el kernel por una interfaz como USB.

Para activar los dispositivos en Linux con éxito, es mejor consultar la distribución de Linux para ver si el dispositivo está certificado para trabajar con esa distribución. Las distribuciones comerciales como Red Hat y SUSE tienen páginas web con una lista de hardware certificado o aprobado para trabajar con su software.

Consejos adicionales para conectar tus dispositivos de manera exitosa: evitar dispositivos nuevos o altamente especializados y consultar con el proveedor del dispositivo para ver si soportan Linux antes de hacer cualquier compra.

Fuentes de Poder

Las fuentes de poder son los dispositivos que convierten la corriente alterna (120v, 240v) a corriente directa la cual la computadora utiliza en varios voltajes (3.3v, 5v, 12v, etc.). Las fuentes de poder generalmente no son programables, sin embargo su funcionamiento tiene un impacto importante en el resto del sistema.

Aunque no son supresores de picos, estos dispositivos a menudo protegen la computadora de las fluctuaciones en el voltaje que provienen del origen. Es aconsejable que el administrador de red elija una fuente de poder basada en la calidad más que en el precio, ya que una falla de la fuente de poder puede resultar en la destrucción de la computadora.

Administración de Paquetes

Administración de Paquetes es un sistema que instala, actualiza, consulta o elimina software dentro de un sistema de archivos. En Linux hay muchos sistemas de administración de paquetes de software diferentes, pero los dos más populares son Debian y Red Hat.

Administración de Paquetes Debian

La distribución Debian y sus derivados como Ubuntu y Mint utilizan el sistema de gestión de paquetes Debian. En el centro de administración de paquetes de distribuciones derivadas de Debian están los paquetes de software que se distribuyen como archivos con terminación «.deb».

La herramienta de nivel más bajo para administrar estos archivos es el comando dpkg. Este comando puede ser complicado para los usuarios de Linux principiantes, por lo que una herramienta de paquetes avanzada, apt-get, un programa front-end para la herramienta dpkg, facilita más la administración de los paquetes. Existen otras herramientas de la línea de comandos que sirven como front-end de dpkg, tales como aptitude, así como front-ends de GUI como synaptic y software-center

Debian – Agregando paquetes

Los repositorios de Debian contienen más de 65,000 diferentes paquetes de software. Para obtener una lista actualizada de estos repositorios de Internet, puedes ejecutar el comando de sudo apt-get update.

Para buscar palabras clave dentro de estos paquetes, puedes utilizar el comando sudo apt-cache search keyword.

Cuando hayas encontrado el paquete que quieres instalar, puedes instalarlo con el comando sudo apt-get install package.Importante: Para ejecutar estos comandos tu sistema necesitará acceso a Internet. El comando apt-cache busca repositorios de estos programas de software en Internet.

Debian – Actualización de Paquetes

Si quieres actualizar un paquete individual vas a utilizar un comando que instala tal paquete: sudo apt-get install package.

Si ya tienes instalada una versión anterior del paquete, entonces se actualizará. De lo contrario se ejecuta una nueva instalación.

Si quieres actualizar todos los paquetes posibles, tienes que ejecutar el comando sudo apt-get upgrade.

Los usuarios que inicien sesión con una interfaz gráfica pueden ver en el área de las notificaciones un mensaje del update-manager («administrador de actualizaciones» en español) que indica que las actualizaciones están disponibles.

Debian – Eliminación de Paquetes

Ten cuidado cuando elimines una paquete de software puede resultar en la eliminación de otros paquetes. Debido a las dependencias entre paquetes, si eliminas un paquete, entonces todos los paquetes que necesitan o dependen de ese paquete se eliminarán también.

Si quieres eliminar todos los archivos de un paquete de software, excepto los archivos de configuración, puedes ejecutar el comando sudo apt-get remove package.

Si quieres eliminar todos los archivos de un paquete de software, incluyendo los archivos de configuración, puedes ejecutar el comando sudo apt-get --purge remove package. Puede que quieras guardar los archivos de configuración en caso de que vuelvas a instalar el paquete de software en un momento posterior.

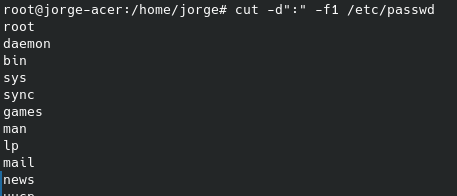

Debian – Consultar Paquetes

Hay varios tipos de consultas que los administradores necesitan utilizar. Para obtener una lista de todos los paquetes que están instalados actualmente en el sistema ejecuta el comando dpkg -l.

Para listar los archivos que componen un paquete especial, puedes ejecutar el comando de dpkg -L package.

Para consultar un paquete y obtener información o su estado usa el comando de dpkg - s package.

Para determinar si un determinado archivo fue puesto en el sistema de archivos como el resultado de la instalación de un paquete utiliza el comando dpkg -S /path/to/file. Si el archivo era parte de un paquete, podría proporcionarse el nombre del paquete. Por ejemplo:

sysadmin@localhost:~$ dpkg -S /usr/bin/who

coreutils: /usr/bin/whoEn el ejemplo anterior se muestra que el archivo /usr/bin/who es parte del paquete coreutils.

Administración de Paquetes RPM

Linux Standards Base (o «La Base de Estándares de Linux» en español) es un proyecto de Linux Foundation y está diseñada para especificar (a través de un consenso) un conjunto de normas que aumentan la compatibilidad entre los sistemas conformes de Linux. Según Linux Standards Base el administrador de paquetes estándar es RPM.

RPM utiliza un archivo .rpm para cada paquete de software. Este sistema es el que usan las distribuciones derivadas de Red Hat (como Red Hat, Centos y Fedora) para administrar software. Además, varias otras distribuciones que no son derivadas de Red Hat (como SUSE, OpenSUSE y Mandriva) también utilizan RPM.

Al igual que el sistema Debian, los sistemas de administración de paquetes RPM rastrean dependencias entre paquetes. Las dependencias rastreadas aseguran que cuando se instala un paquete, el sistema también instalará los paquetes que el paquete necesita para funcionar correctamente. Las dependencias también garantizan que las actualizaciones de software y las eliminaciones se realicen correctamente.

La herramienta de back-end más comúnmente utilizada para la administración de paquetes RPM es el comando rpm. Mientras que el comando rpm puede instalar, actualizar, consultar y eliminar paquetes, las herramientas front-end de línea de comandos como yum y up2date automatizan el proceso de resolución de los problemas con las dependencias.

Además, existen herramientas de front-end basadas en GUI tales como yumex y gpk-application (ver abajo) que también facilitan la administración de paquetes RPM.

Debes tener en cuenta que muchos de los comandos siguientes requieren privilegios de root. La regla es que si un comando afecta el estado de un paquete, necesitarás tener acceso administrativo. En otras palabras, un usuario normal puede realizar una consulta o una búsqueda, pero agregar, actualizar o eliminar un paquete requiere que el comando lo ejecute un usuario root.

Agregando paquetes

Para buscar un paquete desde los repositorios configurados, ejecuta el comando yum search keyword.

Para instalar un paquete, junto con sus dependencias, ejecuta el comando yum install package.

Actualización de Paquetes

Si quieres actualizar un paquete de software individual, puedes ejecutar el comando yum update package.

Si quieres actualizar todos los paquetes, puedes ejecutar el comando yum update.

Si las actualizaciones están disponibles y el usuario está utilizando una GUI, entonces el gpk-update-viewer puede mostrar un mensaje en el área de las notificaciones de la pantalla indicando que las actualizaciones están disponibles.

Eliminación de los Paquetes

Igual que en el caso de cualquier sistema de administración de paquetes que rastrea dependencias, si quieres eliminar un paquete, puedes terminar quitando más de uno debido a las dependencias. La forma más fácil de resolver automáticamente los problemas con las dependencias es utilizar el comando yum:

yum remove packageMientras que puedes quitar los paquetes de software con el comando rpm, éste no eliminará automáticamente los paquetes de dependencia.

RPM – Consultar Paquetes

La administración de paquetes de Red Hat es similar a la administración de paquetes de Debian a la hora de realizar consultas. Es mejor utilizar la herramienta de back-end, rpm, en lugar de la herramienta front-end, yum. Mientras que las herramientas de front-end pueden realizar algunas de estas consultas, el rendimiento sufre porque normalmente estos comandos se conectan a múltiples repositorios en toda la red al ejecutar cualquier comando. El comando rpm realiza sus consultas mediante la conexión a una base de datos local de la máquina y no se conecta por la red a los repositorios.

Para obtener una lista de todos los paquetes que están instalados actualmente en el sistema ejecuta el comando rpm -qa.

Para listar los archivos que componen un paquete especial, puedes ejecutar el comando de rpm -ql package. El carácter después de q en la opción -ql es la letra l y no el número 1.

Para consultar un paquete y obtener información o su estado ejecuta el comando rpm -qi package.

Para determinar si un archivo en particular fue puesto en el sistema de archivos como el resultado de la instalación de un paquete utiliza el comando rpm -qf /path/to/file.

Kernel de Linux

Cuando la mayoría de la gente se refiere a Linux, realmente se refiere al GNU/Linux, que define el sistema operativo. La parte de Gnu’s Not Unix (GNU)de esta combinación viene proporcionada por un proyecto de la Free Software Foundation. GNU es lo que proporciona los equivalentes de código abierto de muchos comandos comunes del UNIX, la mayor parte de los comandos de línea de comandos esenciales. La parte de Linux de esta combinación es el Kernel de Linux que es el núcleo del sistema operativo. El kernel se carga al arrancar y se queda cargado para gestionar todos los aspectos del sistema en ejecución.

La implementación del kernel de Linux incluye muchos subsistemas que forman parte del kernel y otros que se pueden cargar de manera modular cuando sea necesario. Algunas de las funciones principales del kernel de Linux incluyen una interfaz de invocación del sistema, administración de procesos, administración de memoria, sistema de archivos virtual, redes y controladores de dispositivos.

En resumen, el kernel acepta comandos del usuario y gestiona los procesos que llevan a cabo los comandos, dándoles acceso a los dispositivos como memoria, discos, interfaces de red, teclados, ratones, monitores y mucho más.

El kernel proporciona acceso a la información sobre la ejecución de los procesos a través de un pseudo-sistema de archivos que es visible bajo el directorio /proc. Los dispositivos de hardware están a disposición a través de unos archivos especiales bajo el directorio /dev, mientras que la información sobre tales dispositivos se encuentra en otro pseudo-sistema de archivos bajo el directorio /sys.

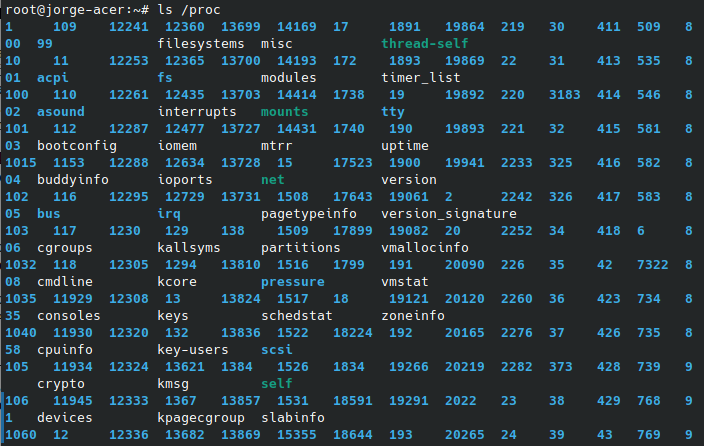

El directorio /proc no sólo contiene la información sobre la ejecución de los procesos, como su nombre sugiere (proceso), sino también contiene la información sobre el hardware del sistema y la configuración actual del kernel. A continuación puedes ver un ejemplo de salida:

La salida de la ejecución de ls /proc muestra más de cien directorios numerados. Hay un directorio numerado por cada proceso en ejecución en el sistema, donde el nombre del directorio coincide con el PID (ID del proceso) del proceso en ejecución.

Como el proceso de /sbin/init siempre es el primer proceso, tiene un PID de 1 y la información del proceso /sbin/init se puede encontrar en el directorio /proc/1 .Como verás después en este capítulo, hay varios comandos que te permiten ver información sobre procesos en ejecución, por lo que raramente es necesario para los usuarios tener que ver los archivos para cada proceso en ejecución directamente.

Quizá también veas que hay un número de archivos regulares en el directorio /proc, como /proc/cmdline, /proc/meminfo y /proc/modules. Estos archivos proporcionan información sobre el kernel en ejecución:

- El archivo

/proc/cmdlinepuede ser importante porque contiene toda la información que le fue pasada al kernel cuando fué iniciado. - El archivo

/proc/meminfocontiene información sobre el uso de memoria por el kernel. - El archivo

/proc/modulescontiene una lista de módulos que están cargados actualmente en el kernel para agregar funcionalidad extra.

De nuevo, raramente es necesario ver estos archivos directamente, ya que otros comandos ofrecen una salida más amigable para el usuario y una manera alternativa de ver esta información.

Mientras que la mayoría de los “archivos” bajo el directorio /proc no se pueden modificar, incluso por el usuario root, los “archivos” bajo el directorio /proc/sys pueden modificarse por el usuario root. Modificar estos archivos cambiarán el comportamiento del kernel de Linux.

Una modificación directa a estos archivos solo causa cambios temporales al kernel. Para hacer cambios permanentes, se le pueden agregar entradas al archivo /etc/sysctl.conf.

Por ejemplo, el directorio /proc/sys/net/ipv4 contiene un archivo llamado icmp_echo_ignore_all. Si ese archivo contiene un cero 0 , como lo hace normalmente, entonces el sistema responderá a solicitudes icmp. Si ese archivo contiene un uno 1 , entonces el sistema no responderá a solicitudes icmp: ”

Jerarquía de Procesos

Cuando el kernel termina de cargarse durante el proceso de arranque, se inicia el proceso /sbin/init y le asigna un Id de proceso (PID) 1. Este proceso entonces arranca otros procesos del sistema y a cada proceso se le asigna un PID en orden secuencial.

Como el proceso /sbin/init inicia otros procesos, a su vez éstos pueden iniciar procesos, que pueden poner en marcha otros procesos, y así sucesivamente. Cuando un proceso inicia otro proceso, el proceso que lleva a cabo la puesta en marcha se llama proceso padre y el proceso que se inicia se denomina el proceso hijo. Al visualizar los procesos, el padre será marcado como PPID.

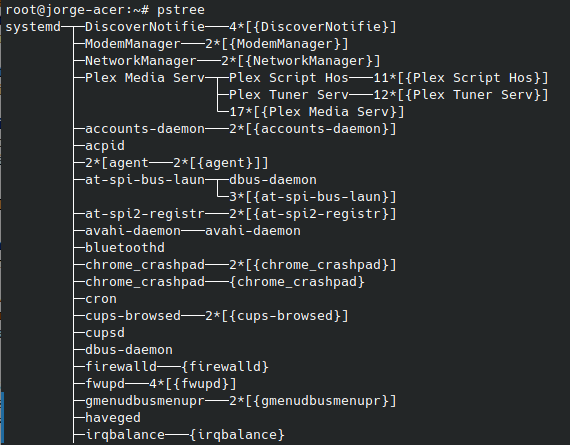

Cuando el sistema ha estado funcionando durante mucho tiempo, eventualmente alcanzará el máximo valor de PID, que puedes ver y configurar a través del archivo /proc/sys/kernel/pid_max. Una vez que se ha utilizado el PID más grande, el sistema se «volteará» y reanudará asignando valores de PID que están disponibles en la parte inferior de la gama. Los gráficos siguientes proporcionan un ejemplo y la explicación del comando pstree. La salida variará de los resultados que verás si introduces el comando en el entorno de la máquina virtual de este curso.

Puedes acomodar los procesos en un árbol familiar de las parejas de padre e hijo. Si quieres ver este árbol, el comando pstree lo mostrará:

Si quieres examinar la relación de procesos padre e hijo, usando la salida del comando anterior, podrías considerar que es como:

init -> login -> bash -> pstree

El Comando ps (proceso)

Otra forma de visualizar los procesos es con el comando ps. De forma predeterminada, el comando ps sólo mostrará los procesos actuales en el shell actual. Irónicamente, verás el ps ejecutándose cuando quieras ver qué otra cosa se está ejecutando en el shell:

sysadmin@localhost:~$ ps

PID TTY TIME CMD

6054 ? 00:00:00 bash

6070 ? 00:00:01 xeyes

6090 ? 00:00:01 firefox

6146 ? 00:00:00 ps

sysadmin@localhost:~$De manera similar al comando pstree, si ejecutas ps con la opción --forest, verás las líneas indicando la relación de padre e hijo:

sysadmin@localhost:~$ ps --forest

PID TTY TIME CMD

6054 ? 00:00:00 bash

6090 ? 00:00:02 \_ firefox

6180 ? 00:00:00 \_ dash

6181 ? 00:00:00 \_ xeyes

6188 ? 00:00:00 \_ ps

sysadmin@localhost:~$Para poder ver todos los procesos del sistema, puedes ejecutar el comando ps aux o ps -ef:

sysadmin@localhost:~$ ps aux | head

USER PID %CPU %MEM VSZ RSS TTY STAT START TIME COMMAND

root 1 0.0 0.0 17872 2892 ? Ss 08:06 0:00 /sbin?? /ini

syslog 17 0.0 0.0 175744 2768 ? Sl 08:06 0:00 /usr/sbin/rsyslogd -c5

root 21 0.0 0.0 19124 2092 ? Ss 08:06 0:00 /usr/sbin/cron

root 23 0.0 0.0 50048 3460 ? Ss 08:06 0:00 /usr/sbin/sshd

bind 39 0.0 0.0 385988 19888 ? Ssl 08:06 0:00 /usr/sbin/named -u bind

root 48 0.0 0.0 54464 2680 ? S 08:06 0:00 /bin/login -f

sysadmin 60 0.0 0.0 18088 3260 ? S 08:06 0:00 -bash

sysadmin 122 0.0 0.0 15288 2164 ? R+ 16:26 0:00 ps aux

sysadmin 123 0.0 0.0 18088 496 ? D+ 16:26 0:00 -bash

sysadmin@localhost:~$ ps -ef | head

UID PID PPID C STIME TTY TIME CMD

root 1 0 0 08:06 ? 00:00:00 /sbin?? /init

syslog 17 1 0 08:06 ? 00:00:00 /usr/sbin/rsyslogd -c5

root 21 1 0 08:06 ? 00:00:00 /usr/sbin/cron

root 23 1 0 08:06 ? 00:00:00 /usr/sbin/sshd

bind 39 1 0 08:06 ? 00:00:00 /usr/sbin/named -u bind

root 48 1 0 08:06 ? 00:00:00 /bin/login -f

sysadmin 60 48 0 08:06 ? 00:00:00 -bash

sysadmin 124 60 0 16:46 ? 00:00:00 ps -ef

sysadmin 125 60 0 16:46 ? 00:00:00 head

sysadmin@localhost:~$La salida de todos los procesos ejecutándose en un sistema sin duda puede ser abrumador. En el ejemplo la salida del comando ps se filtró por el comando head, por lo que se ven sólo los diez primeros procesos. Si no filtras la salida del comando ps, es probable que tengas que recorrer cientos de procesos para encontrar lo que te interesa.

Una forma común de ejecutar el comando ps es utilizando el comando grep para filtrar la salida que muestre las líneas que coincidan con una palabra clave, como el nombre del proceso. Por ejemplo, si quieres ver la información sobre el proceso de firefox, puede ejecutar un comando como:

sysadmin@localhost:~$ ps -e | grep firefox

6090 pts/0 00:00:07 firefoxComo usuario root te pueden interesar más los procesos de otro usuario que tus propios procesos. Debido a los varios estilos de opciones que soporta el comando ps, hay diferentes formas de ver los procesos de un usuario individual. Utilizando la opción tradicional de UNIX, para ver los procesos del sysadmin (o «administrador del sistema» en español), ejecuta el siguiente comando:

[root@localhost ~]# ps -u usernameO utilice las opciones de estilo BSD y ejecute:

[root@localhost ~]# ps u U usernameEl Command top

El comando ps ofrece una «foto» de los procesos que se ejecutan en el momento de introducir el comando, el comando top actualizará periódicamente la salida de los procesos en ejecución. El comando top se ejecuta de la siguiente manera:

sysadmin@localhost:~$ topDe forma predeterminada, la salida del comando top se ordena por el % del tiempo de CPU que cada proceso está utilizando actualmente, con los valores más altos en primer lugar. Esto significa los procesos que son los «CPU hogs» aparecen primero:

top - 16:58:13 up 26 days, 19:15, 1 user, load average: 0.60, 0.74, 0.60

Tasks: 8 total, 1 running, 7 sleeping, 0 stopped, 0 zombie

Cpu(s): 6.0%us, 2.5%sy, 0.0%ni, 90.2%id, 0.0%wa, 1.1%hi, 0.2%si, 0.0%st

Mem: 32953528k total, 28126272k used, 4827256k free, 4136k buffers

Swap: 0k total, 0k used, 0k free, 22941192k cached

PID USER PR NI VIRT RES SHR S %CPU %MEM TIME+ COMMAND

1 root 20 0 17872 2892 2640 S 0 0.0 0:00.02 init

17 syslog 20 0 171m 2768 2392 S 0 0.0 0:00.20 rsyslogd

21 root 20 0 19124 2092 1884 S 0 0.0 0:00.02 cron

23 root 20 0 50048 3460 2852 S 0 0.0 0:00.00 sshd

39 bind 20 0 376m 19m 6100 S 0 0.1 0:00.12 named

48 root 20 0 54464 2680 2268 S 0 0.0 0:00.00 login

60 sysadmin 20 0 18088 3260 2764 S 0 0.0 0:00.01 bash

127 sysadmin 20 0 17216 2308 2072 R 0 0.0 0:00.01 topHay una extensa lista de comandos que se pueden ejecutar dentro del top:

| Teclas | Significado |

|---|---|

| h o ? | Ayuda |

| l | Alternar entre las estadísticas de carga |

| t | Alternar entre las estadísticas de tiempo |

| m | Alternar entre las estadísticas del uso de la memoria |

| < | Mover la columna ordenada hacia la izquierda |

| > | Mover la columna ordenada hacia la derecha |

| F | Elegir un campo ordenado |

| R | Alternar entre la dirección de la clasificación |

| P | Ordenar por % CPU |

| M | Ordenar por % de la memoria usada |

| k | Terminar un proceso (o enviarle una señal) |

| r | Cambiar la prioridad de un proceso con el comando renice |

Una de las ventajas del comando top es que se puede dejar correr para permanecer al «pendiente» de los procesos para propósitos de monitoreo. Si un proceso comienza a dominar o «huye» con el sistema, entonces por defecto aparecerá en la parte superior de la lista presentada por el comando top. Un administrador que está ejecutando el comando top puede entonces tomar una de dos acciones:

- Terminar el proceso «corrido»: Apretando la tecla k mientras se ejecuta el comando

toppedirá al usuario que proporcione el PID y un número señal. Enviar la señal predeterminada le pedirá al proceso que termine, pero enviando el número9de la señal, la señalKILL, forzará el cierre del proceso. - Ajustar la prioridad del proceso: Apretando la tecla r mientras se ejecuta el comando

toppedirá al usuario que ejecute elrenicedel proceso seguido por el valor del discernimiento (o «niceness» en inglés). Los valores de niceness pueden ser del -20 al 19 y afectan la prioridad. Sólo el usuario root puede utilizar un «niceness» menor que el valor actual de niceness o un valor de niceness negativo, que hace que el proceso se ejecute con una prioridad mayor. Cualquier usuario puede proporcionar un valor de niceness que es mayor que el valor actual de niceness y hará que el proceso se ejecute con una prioridad baja.

Otra ventaja del comando top es que puede darte una representación general de lo ocupado que está el sistema actualmente y la tendencia en el tiempo. Los promedios de carga se muestran en la primera línea de la salida del comando top e indican que tan ocupado ha estado el sistema durante los últimos uno, cinco y quince minutos. Esta información también puede verse ejecutando el comando uptime o directamente mostrando el contenido del archivo /proc/loadavg:

sysadmin@localhost:~$ cat /proc/loadavg

0.12 0.46 0.25 1/254 3052Los tres primeros números de este archivo indican la carga media sobre los intervalos pasados uno, cinco y quince minutos. El cuarto valor es una fracción que muestra el número de los procesos ejecutando código actualmente en la CPU 1 y el número total de los procesos 254. El quinto valor es el último valor de PID que ejecutó código en la CPU.

El número reportado como un promedio de carga es proporcional al número de los núcleos de CPU capaces de ejecutar procesos. En una CPU de un solo núcleo un valor de uno significaría que el sistema está totalmente cargado. En una CPU de cuatro núcleos un valor de uno significaría que 1/4 o el 25% del sistema está cargado.

Otra razón por la que los administradores mantienen ejecutado el comando top es la capacidad para monitorear el uso de la memoria en tiempo real. Ambos comandos el top y el free muestran las estadísticas del uso general de la memoria.

El comando top también puede mostrar el porcentaje de memoria utilizado por cada proceso, así pues, se puede identificar rápidamente un proceso que está consumiendo una cantidad excesiva de memoria.

El Comando free

Ejecutando el comando free sin opciones proporciona una foto de la memoria utilizada en ese momento.

Si quieres supervisar el uso de la memoria en el tiempo con el comando free, puedes ejecutarlo con la opción -s y especificar el número de segundos. Por ejemplo, ejecutando free -s 10 actualizaría la salida cada 10 segundos.

Para hacer más fácil la interpretación de la salida del comando free, las opciones -m o -g pueden ser útiles para mostrar la salida en megabytes o gigabytes, respectivamente. Sin estas opciones, se muestra la salida en bytes:

sysadmin@localhost:~$ free

total used free shared buffers cached

Mem: 32953528 26171772 6781756 0 4136 22660364

-/+ buffers/cache: 3507272 29446256

Swap: 0 0 0

sysadmin@localhost:~$Cuando lees la salida del comando free:

- La primera línea es un encabezado descriptivo.

- La segunda línea con la etiqueta

Mem:son las estadísticas de la memoria física del sistema. - La tercera línea representa la cantidad de memoria física después de ajustar esos valores sin tener en cuenta cualquier memoria utilizada por el kernel para los buffers y caché. Técnicamente, esta memoria «utilizada» podría ser «reclamada» si es necesario.

- La cuarta línea de la salida se refiere a la memoria

Swap, también conocida como la memoria virtual. Éste es el espacio en el disco duro que se utiliza como memoria física cuando se baja la cantidad de memoria física. De hecho, puede parecer que el sistema tiene más memoria de lo que realmente tiene, pero el uso del espacio swap puede también ralentizar el sistema.

Si la cantidad de memoria y swap que está disponible es muy baja, el sistema comenzará automáticamente a cerrar los procesos. Esta es una razón por la que es importante supervisar el uso de la memoria del sistema. Un administrador que se da cuenta que el sistema se va quedando sin memoria libre, puede utilizar el comando top o kill para cerrar los procesos que quiere, en lugar de dejar que el sistema elija por él.

Los Archivos de Registro

A medida que el kernel y varios procesos se ejecutan en el sistema, producen una salida que describe cómo se están ejecutando. Parte de esta salida se muestra en la ventana de la terminal donde se ejecuta el proceso, algunos de estos datos no se envían a la pantalla, pero en cambio se escribe en varios archivos. Esto se llama «datos de registro» o «mensajes de registro».

Estos archivos de registro son muy importantes por un número de razones; pueden ser útiles en la solución de los problemas y pueden ser utilizados para la determinación de si o no ha habido intentos de acceso no autorizado.

Algunos procesos son capaces de «registrar» sus propios datos en estos archivos, otros procesos dependen de otro proceso (un demonio) para manejar estos archivos de registro de datos.

Estos demonios de registro pueden variar de una distribución a otra. Por ejemplo, en algunas distribuciones, los demonios que se ejecutan en segundo plano para realizar el registro se llaman syslogd y klogd. En otras distribuciones, un demonio como el rsyslogd en Red Hat y Centos o systemd journald en Fedora puede servir para esta función de registro.

Independientemente del nombre del proceso de demonio, los archivos de registro se colocan casi siempre en la estructura del directorio /var/log. Aunque algunos de los nombres de archivo pueden variar, aquí están algunos de los archivos más comunes en este directorio:

| Archivo | Contenido |

|---|---|

boot.log | Mensajes generados cuando servicios se inician durante el arranque del sistema. |

cron | Mensajes generados por el demonio crond para las tareas que se deben ejecutar en forma recurrente. |

dmesg | Mensajes generados por el kernel durante el arranque del sistema. |

maillog | Mensajes producidos por el demonio de correo para mensajes de correo electrónico enviados o recibidos |

messages | Mensajes del kernel y otros procesos que no pertenecen a ninguna otra parte. A veces se denomina dsyslog en lugar de messages cuando el demonio haya grabado este archivo. |

secure | Mensajes de los procesos que requieren autorización o autenticación (por ejemplo, el proceso de inicio de sesión). |

Xorg.0.log | Mensajes del servidor de ventanas X (GUI). |

Los archivos de registro se rotan, lo que significa que los archivos de registro antiguos cambiaron de nombre y fueron reemplazados por nuevos archivos de registro. Los nombres de archivo que aparecen en la tabla anterior pueden tener un sufijo numérico o fecha añadida al nombre, por ejemplo: secure.0 o secure-20131103

La rotación de un archivo de registro por lo general se ocurre en forma programada, por ejemplo, una vez por semana. Cuando se rota un archivo de registro, el sistema deja de escribir en el archivo de registro y agrega un sufijo. Entonces se crea un nuevo archivo con el nombre original y el proceso de registro sigue usando este nuevo archivo.

Con los demonios modernos normalmente se utiliza un sufijo de fecha.

Aunque la mayoría de los archivos de registro contienen texto como su contenido, que puede verse de forma segura con muchas herramientas, otros archivos como /var/log/btmp y /var/log/wtmp contienen un binario. Mediante el comando file (o «archivo» en español), puedes comprobar si el tipo de contenido del archivo es seguro para ver.

Para los archivos que contienen datos binarios, normalmente hay comandos disponibles que leen los archivos, interpretan su contenido y luego muestran texto. Por ejemplo, los comandos lastb y last se pueden usar para ver los archivos /var/log/btmp y /var/log/wtmp respectivamente.

Por razones de seguridad, la mayoría de los archivos encontrados no son legibles por los usuarios normales, así que asegúrate de ejecutar los comandos que interactúan con estos archivos teniendo los privilegios de root.

El Comando dmesg

El archivo /var/log/dmesg contiene los mensajes del kernel que se produjeron durante el arranque del sistema. El archivo /var/log/messages contiene mensajes del kernel que se producen mientras el sistema está corriendo, pero los mensajes se mezclarán con otros mensajes de demonios o procesos.

Aunque el kernel normalmente no tiene su propio archivo de registro, se puede configurar uno para ellos por lo general mediante la modificación de los archivos /etc/syslog.conf o /etc/rsyslog.conf. Además, el comando dmesg puede utilizarse para ver el kernel ring buffer, que contendrá un gran número de mensajes generados por el kernel.

En un sistema activo, o en uno que tiene muchos errores de kernel, es posible que se haya sobrepasado la capacidad de este búfer y podrían perderse algunos mensajes. El tamaño de este búfer se establece en el momento que el kernel es compilado, por lo que no es sencillo cambiarlo.

Ejecutar el comando dmesg puede producir hasta 512 kilobytes de texto, así que se recomienda filtrar el comando con una barra vertical a otro comando como less o grep. Por ejemplo, si estuvieras resolviendo problemas con tu dispositivo USB, entonces buscando el texto «USB» con el comando grep siendo sensible a mayúsculas y minúsculas, puede ser de ayuda:

sysadmin@localhost:~$ dmesg | grep -i usb

usbcore: registered new interface driver usbfs

usbcore: registered new interface driver hub

usbcore: registered new device driver usb

ehci_hcd: USB 2.0 'Enhanced' Host Controller (EHCI) Driver

ohci_hcd: USB 1.1 'Open' Host Controller (OHCI) Driver

ohci_hcd 0000:00:06.0: new USB bus registered, assigned bus number 1

usb usb1: New USB device found, idVendor=1d6b, idProduct=0001

usb usb1: New USB device strings: Mfr=3, Product=2, SerialNumber=1

La Terminología Básica de la Red

Antes de configurar una red o acceder a una red existente, es importante conocer algunos términos que están relacionados con las redes. Algunos de los términos son básicos y probablemente ya los conoces, sin embargo otros son más avanzados.

Host: Un host es básicamente una computadora. Sin embargo, muchas personas tienen una idea más limitada de lo que es una computadora (como una computadora de escritorio o una portátil). En realidad, muchos otros dispositivos también son computadoras, tales como teléfonos celulares, reproductores de música digitales y muchas televisiones modernas. En términos de redes, un host es cualquier dispositivo que se comunica con otro dispositivo.

Red: Una red es una colección de dos o más hosts (computadoras) que son capaces de comunicarse entre sí. Esta comunicación puede ser a través de una conexión cableada o inalámbrica.

Internet: El Internet es un ejemplo de una red. Consiste de una red accesible públicamente que conecta millones de hosts en todo el mundo. Mucha gente utiliza el Internet para navegar por páginas web y enviar y recibir correo electrónico, pero el Internet tiene muchas funciones adicionales además de estas actividades.

Wi-Fi: El término Wi-Fi se refiere a las redes inalámbricas.

Servidor: Un host que proporciona un servicio a otro host o cliente se denomina servidor. Por ejemplo, un servidor web almacena, procesa y entrega páginas web. Un servidor de correo recibe correo entrante y entrega correo saliente.

Servicio: Una característica que se presta desde un host es un servicio. Un ejemplo de un servicio sería cuando un host proporciona páginas web a otro host.

Cliente: Un cliente es un host que está accediendo a un servidor. Cuando se trabaja en un equipo navegando por Internet, eres un host cliente.

Router: También llamado gateway (o «puerta de enlace» en español), un router o «enrutador» en español, es una máquina que conecta hosts de una red a otra red. Por ejemplo, si trabajas en un entorno de oficina, las computadoras dentro de la empresa pueden todos comunicarse vía la red local (o «local network» en inglés) creada por los administradores. Para acceder al Internet, los equipos tienen que comunicarse con un router que se utiliza para reenviar las comunicaciones de red al Internet. Normalmente cuando te comunicas en una red amplia (como el Internet), hay varios routers que se utilizan antes de que tu comunicación llegue a su destino final.

Terminología de las Funciones de Redes

Además de los términos de redes mencionados en la sección anterior, hay algunos términos adicionales que debes conocer. Estos términos se centran más en los diferentes tipos de servicios de redes que se utilizan, así como algunas de las técnicas que se utilizan para la comunicación entre las máquinas.

Paquete de red: Un paquete de red se utiliza para enviar la comunicación de red entre los hosts. Rompiendo la comunicación en trozos más pequeños (paquetes), el método de entrega de datos es mucho más eficiente.

Dirección IP: Una Dirección de Protocolo de Internet (IP) o «Internet Protocol» en inglés es un número único asignado a un host en una red. Los hosts utilizan estos números para «dirigir» una comunicación de red. Sobre las direcciones IP hablaremos más adelante en este capítulo.

Máscara de red: También llamada una netmask o máscara, una máscara de red es un sistema numérico que puede utilizarse para definir cuáles de las direcciones IP se consideran dentro de una única red. Debido a cómo los routers desempeñan sus funciones, las redes tienen que ser definidas claramente.

Nombre de host: Cada host en una red puede tener su propio nombre de host. Esto le facilita a los usuarios dirigir los paquetes de red a otro host, ya que para los usuarios es más fácil recordar nombres que números. Los nombres de host se traducen a direcciones IP antes de enviar el paquete de red en la red.

DHCP: A los hosts se le puede asignar nombres de hosts, direcciones IP y otra información relacionada con la red por un Servidor DHCP (Dynamic Host Configuration Protocol o «Protocolo de Configuración Dinámica de Host» en español). En el mundo de la informática, un protocolo es un conjunto de reglas bien definido. DHCP define cómo se asigna la información de red a los clientes host y el servidor DHCP es la máquina que proporciona esta información.

DNS: Como ya hemos mencionado anteriormente, los nombres de host se traducen a direcciones IP antes de enviar el paquete en la red. Esto significa que tu host necesita conocer la dirección IP de todos los otros hosts con los cuáles te comunicas. Cuando trabajas en una red amplia (como Internet), esto puede plantear un desafío ya que hay muchos hosts. Un Servidor DNS (Domain Name Server) proporciona el servicio de traducción de los nombres de dominio en direcciones IP.

Ethernet: En un entorno de red por cable, Ethernet es la forma más común para conectar físicamente los hosts en una red. Los cables de Ethernet están conectados a las tarjetas de red que soportan las conexiones Ethernet. Los cables de Ethernet y los dispositivos (como routers) están diseñados para soportar diferentes velocidades de comunicación, siendo el más bajo de 10 Mbps (10 Megabits por segundo) y la máxima 100 Gbps (100 gigabits por segundo). Las velocidades más comunes son de 100 Mbps y 1 Gbps.

TCP/IP: Transmission Control Protocol/Internet Protocol (TCP/IP) (o «Protocolo de Control de Transmisión/Protocolo de Internet» en español) es un nombre de adorno para una colección de protocolos (recuerda, protocolo = conjunto de reglas) que se utilizan para definir cómo la comunicación de la red debe ocurrir entre los hosts. Aunque no es la única colección de protocolos utilizados para definir la comunicación de la red, pero es la más utilizada. Por ejemplo, TCP/IP incluye la definición de cómo las direcciones IP y máscaras de red funcionan.

Las Direcciones IP

Como se mencionó anteriormente, los hosts «dirijen» paquetes de red usando la dirección IP de la máquina de destino. El paquete de red también incluye un «remitente», la dirección IP de la máquina origen.

De hecho, hay dos tipos de direcciones IP: IPv4 e IPv6. Para entender por qué hay dos tipos diferentes, es necesario entender un poco la breve historia del direccionamiento IP.

Durante muchos años, la tecnología de las direcciones IP utilizada por todas las computadoras era IPv4 (IP versión 4). En una dirección IPv4, un total de cuatro números de 8 bits (8 bits = números del 0 al 255) se utilizan para definir la dirección. Por ejemplo: 192.168.10.120. Ten en cuenta que esto se considera una dirección de 32 bits (4 x 8 bits = 32).

Cada host en Internet debe tener una dirección IP única. En un entorno IPv4, existe un límite técnico de unos 4.3 billones de direcciones IP. Sin embargo, muchas de estas direcciones IP no son realmente utilizables por varias razones. También, se han asignado direcciones IP a las organizaciones que no han hecho uso completo de todas las direcciones IP que tenían disponibles.

Mientras que parece que debe haber un montón de direcciones IP para ser utilizadas, varios factores (el creciente número de hosts en Internet, direcciones IP privadas reservadas, etc.) han causado un problema: El Internet comenzó a quedarse sin direcciones IP.

Esto, en parte, animó el desarrollo de IPv6. IPv6 fue «creada» oficialmente en 1998. En una red IPv6 las direcciones son mucho más grandes, direcciones de 128 bits que se ven así: 2001:0db8:85a3:0042:1000:8a2e:0370:7334. Esencialmente esto proporciona un grupo de direcciones mucho más grande, tan grande que quedarse sin direcciones en cualquier momento en un futuro cercano es muy poco probable.

Es importante tener en cuenta que la diferencia entre IPv4 e IPv6 no es sólo «más direcciones de IP». IPv6 tiene muchas otras características avanzadas que abordan algunas de las limitaciones de IPv4, como mayor velocidad, administración de paquetes más avanzada y transporte de datos más eficiente.

Teniendo en cuenta todas las ventajas, podrías pensar que ahora todos los hosts estarían usando IPv6. Este no es el caso en absoluto. La mayoría de los dispositivos conectados a la red en el mundo todavía utilizan IPv4 (algo así como 98-99% de todos los dispositivos). Así que, ¿por qué el mundo no ha adoptado la tecnología superior de IPv6?

Principalmente, hay dos razones:

- La invención de NAT: Inventado para superar la posibilidad de quedarse sin direcciones IP en un entorno IPv4, la Network Address Translation (NAT) (o «Traducción de Direcciones de Red» en español) utiliza una técnica para proporcionar más hosts de acceso a Internet. En resumen, un grupo de hosts se coloca en una red privada sin acceso directo a Internet; un router especial proporciona acceso a Internet y solamente este router necesita una dirección IP para comunicarse en Internet. En otras palabras, un grupo de hosts comparte una única dirección IP, lo que significa que muchas más computadoras se pueden conectar a Internet. Gracias a esta característica la necesidad de pasar a IPv6 es menos crítica que antes de la invención de NAT.

- Cuestiones de Portabilidad: La Portabilidad es el cambio de una tecnología a otra. IPv6 tiene muchas grandes novedades, pero todos los hosts tienen que ser capaces de utilizar estas características. Conseguir que todos en Internet (o incluso sólo algunos) hagan estos cambios supone un reto.

La mayoría de los expertos están de acuerdo en que IPv6 reemplazará IPv4, así que entender los fundamentos de ambos es importante para las personas que trabajan en la industria de TI.

Configurar la Red usando el Archivo de Configuración

Habrá momentos cuando no haya herramienta gráfica disponible. En esos casos, es útil conocer los archivos de configuración que se utilizan para almacenar y modificar los datos de la red.

Estos archivos pueden variar según la distribución que estés utilizando.

El Archivo Primario de Configuración de IPv4

El archivo primario de configuración para una interfaz de red IPv4 es el archivo /etc/sysconfig/network-scripts/ifcfg-eth0 . El siguiente ejemplo muestra como se ve un archivo cuando se configura para una dirección IP estática, esto es en CENTOS:

root@localhost:~# cat /etc/sysconfig/network-scripts/ifcfg-eth0

DEVICE="eth0"

BOOTPROTO=none

NM_CONTROLLED="yes"

ONBOOT=yes

TYPE="Ethernet"

UUID="98cf38bf-d91c-49b3-bb1b-f48ae7f2d3b5"

DEFROUTE=yes

IPV4 _FAILURE_FATAL=yes

IPV6INOT=no

NAME="System eth0"

IPADDR=192.168.1.1

PREFIX=24

GATEWAY=192.168.1.1

DNS1=192.168.1.2

HWADDR=00:50:56:90:18:18

LAST_CONNECT=1376319928

root@localhost:~#Si el dispositivo estuviera configurado para ser un cliente DHCP, entonces los valores IPADDR, GATEWAY y DNS1 no se establecerían. Además, el valor BOOTPROTO se establecería a dhcp.

El Archivo Primario de Configuración de IPv6

En un sistema CentOS, el archivo primario de configuración de IPv6 es el mismo archivo donde se almacena la configuración de IPv4: /etc/sysconfig/network-scripts/ifcfg-eth0. Si quieres que tu sistema tenga una dirección IPv6 estática, agrega lo siguiente al archivo de configuración:

IPV6INIT=yes

IPV6ADDR=<IPv6 IP Address>

IPV6_DEFAULTGW=<IPv6 IP Gateway Address>Si quieres que tu sistema sea un cliente DHCP IPv6, agrega la siguiente configuración.

DHCPV6C=yesTambién tienes que ajustar el archivo /etc/sysconfig/network de la siguiente manera:

NETWORKING_IPV6=yesDomain Name Service (DNS) (o «Servicio de Nombres de Dominio» en español)

Cuando a una computadora se le pide que acceda a una página web, como www.example.com, no necesariamente sabe qué dirección IP utilizar. Para que la computadora asocie una dirección IP con la solicitud de URL o nombre de host, la computadora depende del servicio DNS de otro equipo. A menudo, la dirección IP del servidor DNS se hace visible durante la solicitud de DHCP, mientras que una computadora recibe información importante para comunicar en la red.

La dirección del servidor DNS se almacena en el archivo /etc/resolv.conf. Un archivo /etc/resolv.conf típico se genera automáticamente y se ve así.

sysadmin@localhost:~$ cat /etc/resolv.conf

nameserver 127.0.0.1

sysadmin@localhost:~$ La configuración del servidor de nombres se establece a menudo en la dirección IP del servidor DNS. En el ejemplo siguiente se utiliza el comando host. Ten en cuenta que el servidor de ejemplo se asocia con la dirección IP 192.168.1.2 por el servidor DNS:

sysadmin@localhost:~$ host example.com

example.com has address 192.168.1.2

sysadmin@localhost:~$También es común tener varias opciones de servidor de nombres, si un servidor DNS no responde.

Los Archivos Adicionales de Configuración de Red

La tabla siguiente describe los archivos de configuración de red adicionales que debes conocer. Aunque no figuran específicamente en los objetivos del examen, los objetivos incluyen el término general de Configuración de Red, por lo que estos archivos pueden aparecer en el examen:

| Comando | Explicación |

|---|---|

/etc/hosts | Este archivo contiene una tabla de nombres de host para las direcciones IP. Puede utilizarse para complementar un servidor DNS. |

/etc/sysconfig/network | Este archivo tiene dos configuraciones. La configuración de NETWORK (o «red» en español) puede determinar si la red está activada (yes) o desactivada (no). La configuración de HOSTNAME (O «nombre de host» en español) define un nombre de host de la máquina local. |

/etc/nsswitch.conf | Este archivo se puede utilizar para modificar dónde se producen las búsquedas de nombre de host. Por ejemplo, la configuración hosts : files dns buscaría los nombres de host primero en el archivo /etc/hosts y después en el servidor DNS. Si cambias a hosts: dns files, la búsqueda se lleva a cabo primero en el servidor DNS. |

Reiniciar la Red

Después de cambiar un archivo de configuración de red (por ejemplo, el archivo /etc/sysconfig/network-scripts/ifcfg-eth0 o el archivo /etc/resolv.conf ), necesitarás reiniciar la máquina o ejecutar un comando como administrador para que los cambios tomen efecto. A continuación se muestra el comando que tienes que ejecutar en un sistema CentOS:

su - root

service network restartEl Comando route

Hay que recordar que un router (o puerta de enlace) es una máquina que permitirá que los hosts de una red se comuniquen con otra red. Para ver una tabla que describe donde se envían los paquetes de red utiliza el comando route:

root@localhost:~# route

Kernel IP routing table

Destination Gateway Genmask Flags Metric Ref Use Iface

192.168.1.0 * 255.255.255.0 U 0 0 0 eth0

default 192.168.1.1 0.0.0.0 UG 0 0 0 eth0

root@localhost:~#El primer cuadro de negrita en el ejemplo anterior indica que cualquier paquete de red enviado a una máquina en la red 192.168.1 no se envía a una puerta de enlace (el * indica «no hay puerta de enlace»). El segundo cuadro amarillo indica que todos los otros paquetes de red se envían al host con la dirección IP de 192.168.1.1 (el router).

Algunos usuarios prefieren visualizar esta información con sólo datos numéricos, usando la opción -n para el comando route. Por ejemplo, mira el siguiente ejemplo y enfócate en dónde la salida mostraba default:

root@localhost:~# route -n

Kernel IP routing table

Destination Gateway Genmask Flags Metric Ref Use Iface

192.168.1.0 0.0.0.0 255.255.255.0 U 0 0 0 eth0

0.0.0.0 192.168.1.1 0.0.0.0 UG 0 0 0 eth0

root@localhost:~#El 0.0.0.0 se refiere a «todas las otras máquinas», o lo mismo que «default».

El comando route se está volviendo obsoleto en algunas distribuciones de Linux (en desuso) y está siendo reemplazado por una forma del comando ip, específicamente ip route show. Observa que también puedes encontrar la misma información destacada anteriormente utilizando este comando:

root@localhost:~# ip route show

default via 192.168.1.254 dev eth0 proto static

192.168.1.0/24 dev eth0 proto kernel scope link src 192.168.1.2

root@localhost:~#El Comando ping

El comando ping se puede utilizar para determinar si otra máquina es «accesible». Si el comando ping puede enviar un paquete de red a otra máquina y recibir una respuesta, entonces te deberías poder conectar a esa máquina.

De forma predeterminada, el comando ping continuará enviando paquetes una y otra vez. Para limitar cuántos pings se deben enviar, utiliza la opción -c.

Si el comando ping falla, recibirás un mensaje que dice Destination Host Unreachable (o «Host de destino inalcanzable» en español).

Es importante tener en cuenta que sólo porque el comando ping falle, no significa que el sistema remoto sea realmente inalcanzable. Algunos administradores configuran sus máquinas para no responder a las solicitudes de ping.

Esto suele pasar, porque un servidor puede ser atacado por algo que se llama ataque por denegación de servicio. En este tipo de ataque, un servidor es saturado con un número masivo de paquetes de red. Al ignorar las peticiones de ping, el servidor es menos vulnerable.

Como resultado, el comando ping puede ser útil para comprobar la disponibilidad de máquinas locales, pero no siempre para máquinas fuera de tu propia red.

El Comando netstat

El comando netstat es una poderosa herramienta que proporciona una gran cantidad de información de la red. Puede utilizarse para mostrar información acerca de conexiones de red, así como para mostrar la tabla de enrutamiento similar al comando route.

Por ejemplo, puedes querer mostrar estadísticas acerca del tráfico de red. Esto puede lograrse mediante el uso de la opción -i del comando netstat:

root@localhost:~# netstat -i Kernel Interface table Iface MTU Met RX-OK RX-ERR RX-DRP RX-OVR TX-OK TX-ERR TX-DRP TX-OVR Flg eth0 1500 0 137 0 4 0 12 0 0 0 BMRU lo 65536 0 18 0 0 0 18 0 0 0 LRU root@localhost:~#

Las estadísticas más importantes de la salida anterior son TX-OK y TX-ERR. Un alto porcentaje de TX-ERR puede indicar un problema en la red, tal como mucho tráfico de red.

Si quieres utilizar el comando netstat para mostrar la información de enrutamiento, utiliza la opción -r:

root@localhost:~# netstat -r Kernel IP routing table Destination Gateway Genmask Flags MSS Window irtt Iface 192.168.1.0 * 255.255.255.0 U 0 0 0 eth0 default 192.168.1.1 0.0.0.0 UG 0 0 0 eth0 root@localhost:~#

El comando netstat se utiliza comúnmente para mostrar puertos abiertos. Un puerto es un número único que está asociado con un servicio proporcionado por un host. Si el puerto está abierto, el servicio está disponible para otros hosts.

Por ejemplo, puedes iniciar sesión en un host desde otro host utilizando un servicio llamado SSH. El servicio SSH tiene asignado el puerto #22. Si el puerto #22 está abierto, el servicio está disponible para otros hosts.

Es importante tener en cuenta que el host mismo también debe tener los servicios en ejecución; esto significa que debe iniciarse el programa que permite a los usuarios remotos conectarse (que por lo general está iniciado en la mayoría de las distribuciones de Linux).

Para ver una lista de todos los puertos actualmente abiertos, puedes utilizar el siguiente comando:

root@localhost:~# netstat -tln Active Internet connections (only servers) Proto Recv-Q Send-Q Local Address Foreign Address State tcp 0 0 192.168.1.2:53 0.0.0.0:* LISTEN tcp 0 0 127.0.0.1:53 0.0.0.0:* LISTEN tcp 0 0 0.0.0.0:22 0.0.0.0:* LISTEN tcp 0 0 127.0.0.1:953 0.0.0.0:* LISTEN tcp6 0 0 :::53 :::* LISTEN tcp6 0 0 :::22 :::* LISTEN tcp6 0 0 ::1:953 :::* LISTEN root@localhost:~#

Como se puede ver en la salida anterior, el puerto #22 está «escuchando (LISTEN)», los que significa que está abierto.

En el ejemplo anterior, la -t se refiere a TCP (recuerda que este protocolo lo vimos de anteriormente en este capítulo), -l significa «listening» (o «escuchando» en español) (cuáles de los puertos están escuchando) y -n significa «mostrar números, no nombres».

A veces, mostrar los nombres puede ser más útil. Sólo elimina la opción -n:

root@localhost:~# netstat -tl Active Internet connections (only servers) Proto Recv-Q Send-Q Local Address Foreign Address State tcp 0 0 cserver.example.:domain *:* LISTEN tcp 0 0 localhost:domain *:* LISTEN tcp 0 0 *:ssh *:* LISTEN tcp 0 0 localhost:953 *:* LISTEN tcp6 0 0 [::]:domain [::]:* LISTEN tcp6 0 0 [::]:ssh [::]:* LISTEN tcp6 0 0 localhost:953 [::]:* LISTEN root@localhost:~#

En algunas distribuciones se puede ver el siguiente mensaje en la página man del comando netstat:

NOTE

This program is obsolete. Replacement for netstat is ss. Replacement for

netstat -r is ip route. Replacement for netstat -i is ip -s link.

Replacement for netstat -g is ip maddr.